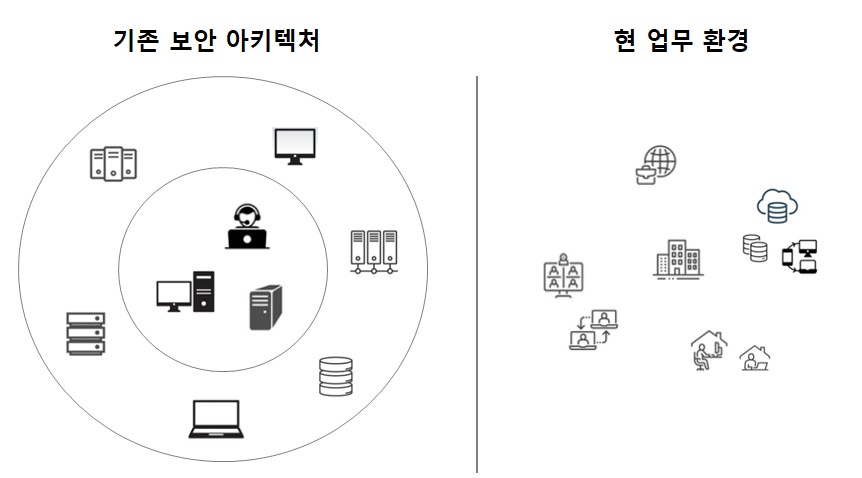

기존 보안은 VPN 등을 통한 경계보안(Perimeter security)을 주로 하고 있어서 내부로 들어올 수만 있으면 내부의 공격이 쉬워진다는 단점이 있다.

또한, 코로나로 인한 비대면 원격 업무 환경이 급격히 활성화되어 기존의 보안만으로는 안전한 정보보호가 어려워지고 있다.

최근 보안문제 해결을 위한 기술로 ‘제로 트러스트(Zero-Trust)’가 화두가 되고 있다.

금융 보안원은 2022년 디지털금융 및 사이버 보안 분야에서 주목해야할 10대 이슈를 선정해 발표하였는데, 그 중 4번째로 “제로 트러스트 전략에 따른 차세대 보안환경 확산”이 포함되어 있다.

'Verify'을 컨셉으로 한다는 점에서 인간 중심 보안(PCS)와도 근본은 같다고 생각한다.

결국 이 컨셉을 통해 보안업체는 어떤 기능을 구현할 것인가가 궁금해진다. 기대도 되지만 우려도 된다.

사용자를 고려한 보안환경이 나오길 바라본다.

제로 트러스트(Zero Trust)

정의 : 철저한 신원 확인 및 인증과정을 기반으로 하는 네트워크 보안 모델

* NIST 정의

- Zero Trust provides a collection of concepts and ideas designed to minimize uncertainty in enforcing accurate, least privilege per-request access decisions in information systems and services in the face of a network viewed as compromised.

* Forrest & Research 정의

- Zero Trust is strategically focused on addressing lateral threat movement within the network by leveraging micro-segmentation and granular enforcement, based on-user-context, data access controls, location, app and the device posture.

배경

- 기존 외부의 적 차단과 달리, 모든 개인의 신원을 검증하는데 초점

- 기능별 접근 권한을 구분해 개인별로 필요한 만큼의 접근만 허용

- 원격,재택근무 확대 및 현대 인력의 이동성 증가로 중요성 부상

Zero Trust의 컨셉

- Never Trust, Always Verify : '신뢰하지말고 항상 검증할 것'

=> 불확실성을 제거하고 최소한의 접근권한을 강제화. '아무것도 신뢰할 수 없다'는 가정하에, 사용자 및 다양한 정보를 바탕으로 최소한의 권한과 세밀한 통제를 지속적으로 수행하는 보안모델

- 불확실성을 제거하고 최소한의 접근권한을 강제화(enforcing)하는 것

제로 트러스트 원칙 (NIST, 2020.08)

① 네트워크는 항상 위헙하다고 가정

② 외부 및 내부 위협이 네트워크에 항상 존재

③ 네트워크의 신뢰여부를 결정할 때 네트워크의 위치는 충분하지 않음

④ 모든 디바이스, 사용자, 네트워크를 인증하고 권한 확인

⑤ 최대한 많은 데이터 소스를 기반으로 자동적인 정책 수립

경계 기반의 전통적 보안 모델과 제로 트러스트 보안 모델

제로 트러스트의 History

- 2004년 수학적 모델로 처음 소개

- 2009년 포레스터 리서치에 의해 개념 정립.

- 이후 구글은 최초로 제로 트러스트를 적용

- 2019년 NIST는 새로운 사이버보안 전략의 일환으로 제로 트러스트 아키텍처를 만듦

- 2021년 미 국방부는 미국 정부 정보 시스템에 적용하기 위한 제로 트러스트 레퍼런스 아키텍처를 발표

고려사항

- 한번 정해진 정책을 계속 유지하는 것이 아니라 다시 검증할 수 있는 프로세스를 만들고, 지속적으로 모니터링하면서 실행해 제로 트러스트를 확장, 발전할 수 있도록 하는 것

ZTNA(Zero Trust Network Access)

- 제로 트러스트는 전략이며, 이를 적용하는 방법론 가운데 하나가 ZTNA

제로 트러스트 구현 방법(3단계)

1. 가시성 확보 : 트래픽에 대한 가시성 확보를 통해 좀 더 세분화된 정책을 적용

2. 컨텍스트 기반의 정책 : 가시화된 트래픽을 트랜잭션 플로우와 함께 매핑하면 전체적으로 컨텍스트 기반의 세분화된 정책을 적용

3. 자동화와 통합된 위협 방어 : 사전 구축 형태의 최소 권한 원칙을 실현하고, 나아가 자동화, 통합된 위협 방어가 가능한 제로 트러스트를 구현

제로 트러스트 구현 사례(Palo Alto Networks)

- SASE(Secure Access Service Edge): WAN(Wide Area Network)와 네트워크 보안을 클라우드 기반으로 융합한 보안기술. CASB(Cloud Access Security Broker), Cloud SWG(Secure Web Gateway), VPN ZTN(Zero Trust Network) 등의 보안기능 포함

참고

- https://www.akamai.com/ko/resources/zero-trust-security-model

- https://www.akamai.com/ko/resources/white-paper/a-blueprint-for-zero-trust-security-architecture-actionable-implementation-guide-by-akamai-cto-charlie-ger

- https://post.naver.com/viewer/postView.naver?volumeNo=31641819&memberNo=11193038&vType=VERTICAL

- https://blog.naver.com/nebulaboratory/222620349625

- SaaS 애플리케이션 보안의 핵심 과제와 SASE 기반의 제로 트러스트 전략, 장성민 | Palo Alto Networks, Field CTO

- https://www.wbridge.or.kr/platform/careersport/info/selectTrendDetail.do?ntt_sn=405

'IT Story > Fogin.Wiki' 카테고리의 다른 글

| 디지털 트윈(digital twin) (0) | 2022.06.21 |

|---|---|

| 사이버 탄력성(Cyber Resilience) (0) | 2022.04.06 |

| 인간중심보안(PCS, People-Centric Security) (0) | 2022.03.11 |

| 인간 증강(Human Augmentation) (0) | 2022.03.08 |

| 한강스마트관리 (0) | 2020.02.18 |